MAILE DWORCZYKA:

WSCHODNI SCENARIUSZ KAMPANII GHOSTWRITER

Anna Gielewska, Julia Dauksza

Ilustracja: Frycz&Wicha

20 lipca 2021

Kto stoi za aferą mailową, największą operacją cyberszpiegowską w Polsce? Jaki jest jej cel, jaka prawdziwa skala zagrożenia? Sprawa jest wykorzystywana głównie przez reżim z Białorusi, ale kampania „Ghostwriter” realizuje cele rosyjskie. Pewne ślady działań osób, które uzyskała dostęp do skrzynki pocztowej Michała Dworczyka oraz innych kont, przypominają elementy grup związanych z rosyjskim wywiadem, takich jak Fancy Bear.

Nieznani cyberprzestępcy już drugi miesiąc publikują kolejne dokumenty i maile ze skrzynki szefa Kancelarii Prezesa Rady Ministrów Michała Dworczyka. Nie wiadomo, na jakim etapie jest w tej chwili ta szeroko zakrojona i trwająca od miesięcy operacja. Choć kanał na Telegramie, publikujący materiały od początku czerwca, nie jest już (przynajmniej chwilowo) dostępny dla użytkowników z Polski – treści wciąż krążą po rosyjskojęzycznym Telegramie, na którym zaczęły się pojawiać w lutym. Tuż przed interwencją administratora aplikacji treści z polskiego kanału miały prawie 90 tysięcy wyświetleń dziennie.

Chaos

Materiały, które z prywatnych skrzynek przesyłali sobie premier Mateusz Morawiecki i szef jego kancelarii Michał Dworczyk, wykorzystuje niemal codziennie propaganda reżimu Łukaszenki. Informację o tym, że „polski reżim cenzuruje media społecznościowe z niewygodnych informacji o jego rażącej ingerencji w sprawy Białorusi”, podał dalej m.in. kanał o nazwie „OMON Moskwa” (post został usunięty chwilę potem).

Po tygodniach milczenia, w których narastał chaos informacyjny, Dworczyk 12 lipca przedstawił swoją wersję afery mailowej. Dziś już oficjalnie wiadomo, że prywatna skrzynka szefa KPRM była obiektem przynajmniej pięciu prób phishingowych i dwóch skutecznych przejęć: we wrześniu 2020 i w maju 2021 r.

Choć Dworczyk powtarza, że nie będzie odnosić się do prawdziwości poszczególnych maili ze względu na trwające śledztwo, to raczej polityczna strategia. Ma ona na celu odwracać uwagę od zawartości niewygodnych materiałów, które z prywatnej poczty przesyłali sobie szef KPRM, urzędnicy, premier i grono jego nieformalnych doradców ze spółek Skarbu Państwa.

Nieoficjalnie, ze źródeł zbliżonych do KPRM, wiemy, że większość e-maili i dokumentów zamieszczonych w polskojęzycznym kanale na Telegramie rzeczywiście pochodziła z prywatnej skrzynki Dworczyka. To jednak może się zmienić w każdej chwili – w przypadku wycieku maili ze sztabu Hillary Clinton dokonane w nich fałszerstwa zostały zidentyfikowane dopiero po roku.

„Operacje tzw. skażonych wycieków są w fazie rozwojowej” – przewidywał wówczas John Scott-Railton z grupy Citizen Lab, która analizuje operacje dezinformacyjne. „Skażone wycieki” (ang. tainted leaks) – to nazwa nadana przez badaczy manipulacji – polegają na edycji lub zmianie kontekstu autentycznych dokumentów uzyskanych w wyniku ataku hakerskiego, są zatem trudne do weryfikacji. Nawet drobne zmiany mogą zwiększyć zainteresowanie i potencjał wywołania skandalu.

Wiadomo, że przynajmniej w kilku dokumentach opublikowanych na drugim kanale na Telegramie, skierowanym do rosyjskojęzycznych odbiorców, dokonano manipulacji, których celem było na przykład podniesienie ich formalnej rangi, a także opublikowano fałszywe interpretacje niektórych dokumentów, uwiarygodnione sfabrykowanymi komentarzami ze zhakowanych kont polskich osób publicznych. Na tzw. polskim kanale pojawiło się też wideo nieznanego pochodzenia o charakterze obyczajowym. Wcześniej do jednej z redakcji trafił sfabrykowany film przedstawiający spreparowaną konwersację na Twitterze o treści seksualnej.

Historie warte uwagi.

Zapisz się na nasz Newsletter

żeby żadnej nie przegapić

Ci, którzy stoją za operacją, mogli łatwo przewidzieć, że przy obecnym poziomie polaryzacji polskiej debaty publicznej afera mailowa szybko zacznie żyć własnym życiem. Dla przykładu: wyrwane z wcześniejszego akapitu zdanie, że „większość e-maili i dokumentów jest prawdziwa”, to wiatr w żagle narracji polityków opozycji. Kolejny fragment, o manipulacjach w dokumentach, to już woda na młyn PiS, które stara się odwrócić uwagę od co najmniej kontrowersyjnych wątków poruszanych w części materiałów.

Chaos, podgrzewanie emocji, przekierowywanie uwagi to także typowe cele zorganizowanych operacji dezinformacyjnych – atakujący mogą mieć satysfakcję. W rzeczywistości w całej sprawie wciąż wiele jest znaków zapytania i niuansów.

W ostatnich tygodniach przeanalizowaliśmy ponad 200 domen, które mogą wiązać się z infrastrukturą użytą w wielomiesięcznej kampanii cyberataków, zbadaliśmy treści rozprowadzane w mediach społecznościowych, rozmawialiśmy ze źródłami w rządzie, służbach, wojsku i firmach zajmujących się cyberbezpieczeństwem.

Na podstawie naszej analizy jesteśmy w stanie stwierdzić, że:

- istnieje bezpośredni związek między operacją „Ghostwriter” (ang. autor widmo) realizującą rosyjskie cele i atakami na skrzynki Dworczyka;

- istnieją pewne podobieństwa między schematem działań cyberszpiegowskiej grupy UNC1151, zaangażowanej w kampanię „Ghostwriter” (opisanej i nazwanej tak przez analityków z firmy Mandiant), a działaniem grup znanych jako Fancy Bear i Sandworm, współpracujących przy głośnych międzynarodowych atakach hakerskich, za którymi stoi rosyjski wywiad GRU;

- nie można wykluczyć, że pozyskane przez grupę UNC1151 dostępy do kont i znajdujących się na nich danych służą w kliku niezależnych operacjach bądź są wykorzystywane przez kilka współpracujących ze sobą grup prowadzących różne typy działań cyberszpiegowskich i dezinformacyjnych;

- na początku serii phishingów (wyłudzania loginów i haseł z pomocą maili imitujących popularne usługi), trwającej od początku pandemii, sprawcy próbowali uzyskać dostęp między innymi do środowiska pracy zdalnej resortu obrony narodowej, a później też np. do celów militarnych na Ukrainie;

- o szeroko zakrojonej i wielomiesięcznej operacji dezinformacyjnej z użyciem przejętych w wyniku phishingu kont, wymierzonej wówczas głównie w relacje polsko-litewskie, pisaliśmy w tvn24.pl na początku kwietnia – przynajmniej od tego czasu powinni o niej wiedzieć politycy i służby, ale przez wiele tygodni nie reagowali;

- ABW i inne komórki odpowiedzialne za państwowe cyberbezpieczeństwo zostały zawiadomione przez współpracownika Dworczyka o tym, że w sieci pojawił się fragment korespondencji mailowej w sprawie Białorusi między urzędnikami KPRM a białoruskim opozycjonistą pod koniec kwietnia, ale do czerwca nikt nie ustalił, że doszło do ataku na skrzynkę szefa KPRM.

Jak działa grupa widmo

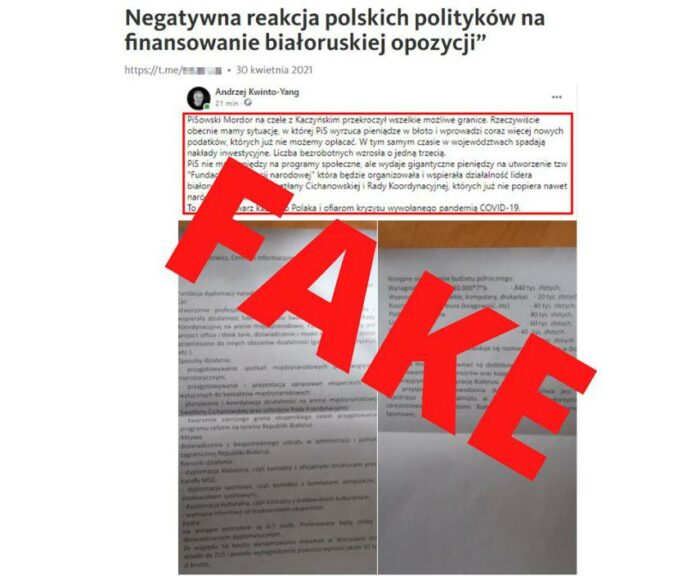

Andrzej Kwinto-Yang to działacz PiS i członek Rady Programowej TVP Szczecin. 29 kwietnia na jego facebookowym koncie ukazuje się wpis o treści: „PiSowski Mordor na czele z Kaczyńskim przekroczył wszelkie możliwe granice (…) PiS nie ma pieniędzy na programy społeczne, ale wydaje gigantyczne pieniędzy na utworzenie tzw 'Fundacji dyplomacji międzynarodowej’ która będzie organizowała i wspierała działalność lidera białoruskiej opozycji Swietłany Ciechanouskiej i Rady Koordynacyjnej, których już nie popiera nawet naród Białorusi” (pisownia oryginalna). Ilustruje go zdjęcie wydrukowanego szkicu budżetu takiej organizacji, rzekomo pochodzącego od Karola Kotowicza, współpracownika Dworczyka w KPRM.

Wydruk to fragment oryginalnej korespondencji z udziałem Kotowicza i Dworczyka. Kotowicz miał otrzymać szkic budżetu fundacji od jednego z białoruskich opozycjonistów i przesłać go Dworczykowi. Po publikacji dokumentu na koncie Kamińskiej 30 kwietnia, Kotowicz zgłasza sprawę do CERT-ów ABW, MON i NASK (każdy z tych zespołów jest odpowiedzialny za reagowanie na incydenty bezpieczeństwa komputerowego).

Nikomu nie przychodzi do głowy, że mogła zostać zhakowana skrzynka Dworczyka. Do czerwca sprawa ucicha.

Inaczej niż w poprzednich atakach przypisywanych kampanii Ghostwriter, w których sfabrykowane treści były rozprowadzane w sieci za pośrednictwem np. zhakowanych portali informacyjnych, screeny sfabrykowanych wpisów „Kamińskiej” trafiły na wówczas szerzej nieznany rosyjskojęzyczny kanał na Telegramie, od lutego br. publikujący notatki oparte na dokumentach uzyskanych w wyniku ataku na skrzynkę Dworczyka (bez podania źródła). Jego istnienie ujawnił Robert Zieliński w tvn24.pl 16 czerwca – kilka dni po wybuchu afery mailowej.

Kanał jest skierowany zwłaszcza do białoruskich odbiorców – pojawiały się na nim na przykład ironiczne odniesienia do piosenek zespołu Maszyna Wriemieni, którego lider Andriej Makarewicz popierał protestujących. Działacz PiS Kwinto-Yang został przedstawiony białoruskim odbiorcom jako „poseł polskiego Sejmu”.

Anna Mierzyńska z OKO.press, opisując wykorzystanie wycieku przez białoruski reżim, zwróciła uwagę, że tym samym „dokumentem”, czyli wspomnianym wyżej budżetem, którego wydruk rozpowszechniały zhakowane konta Kamińskiej i Kwinto-Yanga, już dwa miesiące wcześniej dysponował też białoruski propagandzista Jurij Tierech. Przychylny Łukaszence bloger, przez krytyków oskarżany wprost o współpracę ze służbami, wrzucił w lutym zdjęcie identycznej notatki wyświetlonej na ekranie smartfona.

Na materiały opublikowane w rosyjskojęzycznym kanale – w tym zrzuty ekranu korespondencji Dworczyka – powołuje się rządowa telewizja białoruska. Uwiarygadnia nimi narrację o tym, że protesty przeciwko wynikom wyborów prezydenckich były inspirowane i finansowane z Polski.

Zapytaliśmy rzecznika prasowego ministra koordynatora służb specjalnych Stanisława Żaryna o zawiadomienie złożone przez Kotowicza oraz o to, co ABW zrobiła między końcem kwietnia a 8 czerwca, gdy wybuchła afera. „Nie wiem, czy ten pan coś składał czy nie” – odpisał SMS-em Stanisław Żaryn, po czym poprosił o pytania mailem. Odpowiedzi nie dostaliśmy.

Na celowniku: Polska, Litwa, Niemcy

W wyniku śledztwa dziennikarzy Fundacji Reporterów, którego efekty pojawiły się pod koniec marca na vsquare.org, a na początku kwietnia w tvn24.pl, udało się po raz pierwszy powiązać wielomiesięczną kampanię ataków hakerskich na polskich polityków z cyberszpiegowską operacją uderzającą w NATO, opisaną latem 2020 r. przez analityków zajmującej się cyberbezpieczeństwem firmy Mandiant. Jej elementy już w maju 2020 r. opisali też badacze Uniwersytetu Stanforda.

Niespełna miesiąc po publikacji naszej analizy, po serii cyberataków na posłów Bundestagu, Mandiant opublikowała drugi raport, zbieżny z naszymi ustaleniami. Raport zawiera także nowe ustalenia dotyczące operacji. Analitycy firmy przypisują kampanię „Ghostwriter” grupie cyberszpiegowskiej UNC1151, działającej na zlecenie obcego państwa, która zajmuje się wyłudzaniem danych logowania i atakami z udziałem złośliwego oprogramowania.

Według ekspertów, niezidentyfikowana grupa już od marca 2017 r. prowadziła w Europie kampanię dezinformacyjną w interesie Rosji, ochrzczoną kryptonimem „Ghostwriter” (z ang. autor widmo). Nazwa wzięła się od schematu powtarzającego się w większości ataków: nieznani sprawcy włamywali się na strony mediów – na przykład wykradając dane logowania – lub fałszowali maile instytucji państwowych, by rozpowszechniać i uwiarygadniać fake newsy autorstwa fikcyjnych person. Do działań tej grupy Mandiant zaliczył m.in. atak na stronę Akademii Sztuki Wojennej z kwietnia 2020 r. Umieszczono na niej wówczas sfabrykowany list rektora, wzywający do buntu przeciwko współpracy z NATO (do tego jeszcze wrócimy).

Niezidentyfikowana grupa już od marca 2017 r. prowadziła w Europie kampanię dezinformacyjną w interesie Rosji, nazwaną kryptonimem „Ghostwriter”

W kwietniowym tekście pisaliśmy, że autorzy operacji „Ghostwriter” rozwijają modus operandi – atakujący zaczęli rozpowszechniać fałszywe przekazy za pośrednictwem nie tylko o fałszywych kont, ale i tych należących do osób publicznych, pozyskanych w wyniku ataków phishingowych.

Zwracaliśmy uwagę, że:

- atakujący mogli już zdobyć olbrzymią ilość wrażliwych informacji od kluczowych osób w państwie;

- lista adresów mailowych, które były obiektem ataków phishingowych, liczona jest w tysiącach (to nie znaczy, że ataki były skuteczne – na dzisiaj wiadomo, że w przypadku ponad 700 adresów doszło do przekazania danych);

- adresy, które były celem phishingów, nie są przypadkowe. Na celowniku znajdują się np. członkowie rodzin polityków, analitycy, żołnierze (może to stwarzać zagrożenie związane z próbami werbunku i szantażu);

- przejęte konta w social mediach – jak można domniemywać, po pozyskaniu z nich wartościowych informacji – wykorzystywane są w akcjach dezinformacyjnych z użyciem sfabrykowanych lub zhakowanych stron instytucji publicznych i lokalnych mediów;

- dotychczasowe ataki wymierzone były przede wszystkim w stosunki polsko-litewskie oraz w sojusz z NATO.

Co jeszcze wiadomo o poprzednich atakach:

- na profilach społecznościowych Tomasza Sakiewicza, polityków: Joanny Borowiak, Marcina Duszka, Andrzeja Melaka, Arkadiusza Czartoryskiego zostały opublikowane antynatowskie fake newsy;

- kompromitujące i podburzające treści opublikowano na profilach: Marleny Maląg, Iwony Michałek, Magdaleny Sroki, Marka Surmacza, Roberta Pietryszyna, a także – co przyciągnęło uwagę – na kontach Marka Suskiego i radnej Ewy Szarzyńskiej;

- ostatnie incydenty, które opisywaliśmy pod koniec kwietnia, były złożonymi operacjami: konta senatorów i strona poselska Elżbiety Witek zostały wykorzystane do próby wywołania afery obyczajowej uderzającej w litewskich polityków, opartej o spreparowane zrzuty ekranu z portalu randkowego, zaś zhakowane konto eksperta ds. Rosji Marka Budzisza promowało na Twitterze zhakowane strony Państwowej Agencji Atomistyki i Ministerstwa Zdrowia, kolportujące fałszywą informację o incydencie nuklearnym;

- choć do końca marca w atakach dominowała narracja wymierzona w relacje polsko-litewskie, już w pierwszym ataku z serii (wrzesień 2020) pojawił się także wątek Białorusi – włamywacz opublikował wówczas na koncie Tomasza Sakiewicza fałszywy artykuł (umieszczony na zhakowanym portalu Związku Polaków na Białorusi) o tym, że Polska i Litwa domagają się wysłania wojsk NATO na Białoruś.

Ostatnie akcje przypisywane kampanii „Ghostwriter” zawierają kolejne nowe elementy.

W tym samym czasie, co atak z użyciem konta twitterowego Agnieszki Kamińskiej z Polskiego Radia i kanału na Telegramie (koniec kwietnia 2021 roku), ma miejsce także atak informacyjny na Litwie przeciwko białoruskim opozycjonistom: Swiatłanie Cichanouskiej i Pawłowi Łatuszce. Użyto w nim nowego elementu: fałszywej prośby o dotacje. Autorzy fałszywki postarali się, by wyglądała wiarygodnie. W „prośbie” wykorzystali konto polskiej organizacji charytatywnej z Wilna, a także fejkowe wideo na utworzonym dwa dni wcześniej kanale na YouTubie oraz przejęte konta członka organizacji „Lithuanian Freedom Fighters Union”, które rozsyłało link do fałszywki na Facebooku i Twitterze. Tak sfabrykowana narracja miała przedstawić przeciwników Łukaszenki jako wyłudzaczy i malwersantów. Sprawę opisali badacze DFR Lab, łącząc ją z operacją „Ghostwriter”.

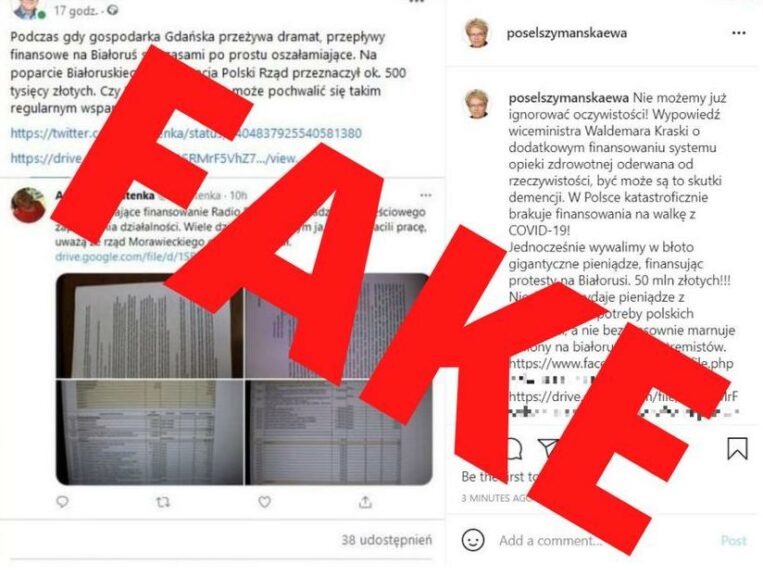

Motywy znane już z poprzednich odsłon kampanii „Ghostwriter” widać też w ataku z 17 czerwca, w którym wykorzystano przejętą skrzynkę mailową Rafała Dzięciołowskiego, prezesa Fundacji Solidarności Międzynarodowej, rozdzielającej środki polskiej współpracy rozwojowej na projekty w krajach Partnerstwa Wschodniego (w tym na wsparcie białoruskich uchodźców). W tym samym ataku wykorzystano także media społecznościowe posłanki PiS Ewy Szymańskiej i kilku innych osób publicznych.

Na przejętym instagramie Szymańskiej pojawiły się screeny „zainscenizowanej” przez zhakowane konta dyskusji wokół wykradzionych ze skrzynki Dzięciołowskiego dokumentów dotyczących budżetu Radia Racja, wspieranej przez Fundację Solidarności Międzynarodowej stacji nadającej dla mniejszości białoruskiej w Polsce. Fałszywka została wykorzystana w artykule uderzającym w relacje pomiędzy Polską a białoruską opozycją, sugerując, że pomoc dla Białorusi jest w Polsce przedmiotem ostrej, ponadpartyjnej krytyki.

Niespełna dwa tygodnie po opublikowaniu zmanipulowanych treści na Telegramie reżim Łukaszenki zawiesił udział Białorusi w Partnerstwie Wschodnim.

Prywatne adresy mailowe Dzięciołowskiego, jak i Szymańskiej, znajdowały się w korespondencji w przejętej skrzynce Dworczyka – co przyznał nam sam minister.

Raport Mandianta z końca kwietnia wspomina także o próbie ataku phishingowego na „ważnego białoruskiego blogera i aktywistę”. Można przypuszczać, że chodzi o którąś z osób prowadzących opozycyjny kanał Nexta na Telegramie (jego współtwórca Raman Pratasiewicz 23 maja został porwany z pokładu samolotu lecącego na Litwę i obecnie przetrzymywany jest przez białoruskie władze). Sciepan Puciła, twórca Nexty, po wycieku maili Dworczyka potwierdził próby zhakowania autorów kanału i podał, że atakowano też konta Domu Białoruskiego, organizacji mniejszości białoruskiej w Polsce.

Łowienie cyberkrasnali

Czerwcowy wybuch afery mailowej to prawdopodobnie kolejny wymiar wielopoziomowej operacji, której korzenie mogą sięgać daleko przed 2020 rok.

Przypomnijmy: fakenewsowy atak z kampanii „Ghostwriter” na stronę Akademii Sztuki Wojennej miał miejsce w kwietniu 2020 r. MON wówczas uspokajał: „serwis uczelni (jako podmiotu niezależnego) był hostowany poza infrastrukturą resortu obrony narodowej, a sam incydent nie miał wpływu na funkcjonowanie resortowych systemów teleinformatycznych oraz przetwarzanych w nich danych”.

Według naszych ustaleń cyberszpiedzy z UNC1151 polowali na zawartość polskich skrzynek mailowych już wiosną 2020, od początku pandemii. Zarejestrowano wówczas pierwsze domeny wykorzystywane w obecnej serii ataków. To był wymarzony moment dla wszelkiej maści cyberprzestępców – wszyscy, także politycy, przerzucili się na pracę zdalną. Wiele osób, które do tej pory pracowały z zabezpieczonych sieci biurowych, musiało zacząć korzystać z prywatnych komputerów.

Z naszej analizy wynika, że jednym z pierwszych ruchów atakujących (w czerwcu 2020) było zarejestrowanie domeny podszywającej się pod adres poczta.ron.mil.pl, obsługiwany przez Resortowe Centrum Zarządzania Sieciami i Usługami Teleinformatycznymi. Pod tym adresem do niedawna krył się panel logowania do środowiska pracy zdalnej resortu obrony narodowej. Odpowiada za niego Narodowe Centrum Bezpieczeństwa Cyberprzestrzeni (NCBC), którego zadaniem jest zabezpieczenie jawnych i niejawnych systemów informatycznych, z których korzysta ponad sto tysięcy użytkowników – np. żołnierze na zagranicznych misjach.

Miesiąc później zarejestrowano następną domenę – lekko zmodyfikowaną, nadal jednak bardzo podobną do oryginalnej domeny państwowej jednostki.

Czy któryś z ataków był skuteczny? Tego nie wiadomo.

Pod koniec maja, a więc zaledwie tydzień przed tym, gdy opinia publiczna dowiaduje się o wycieku maili Dworczyka, na stronie NCBC pojawia się notatka z treningu symulującego atak cybernetyczny na polski MSZ oraz ambasadę Królestwa Niderlandów na Litwie. „Atakujący umieścili fałszywe treści mające na celu destabilizację sytuacji politycznej w Europie. Do wyjaśnienia źródła ataku zostają zaangażowane Narodowe Centrum Bezpieczeństwa Cyberprzestrzeni Litwy, Narodowe Centrum Bezpieczeństwa Cyberprzestrzeni (CSIRT MON) oraz Dyplomatyczne Centrum Bezpieczeństwa Cyberprzestrzeni Królestwa Niderlandów. (…) Istnieje uzasadnione podejrzenie, że komputery oraz smartphony dyplomatów Królestwa Niderlandów, Polski i Litwy są skompromitowane [przejęte – aut.] przez adwersarzy”.

CSIRT MON chwali się, że „w 48 godzin zespół, którego liderem jest oficer NCBC identyfikuje skompromitowane urządzenia, ustala funkcjonalności szkodliwego oprogramowania oraz ścieżki jego rozprzestrzeniania się”.

Autorzy notatki podkreślają: „na szczęście, to tylko zakończone sukcesem ćwiczenia”.

W rzeczywistości – a nie w ćwiczeniach – autorzy kampanii „Ghostwriter” są o krok dalej na drodze do osiągnięcia swojego celu – dalszej destabilizacji sytuacji politycznej w Europie.

Tymczasem jeden z ostatnich komunikatów na stronie NCBC informuje o odsłonięciu pomnika krasnala Cyberka we Wrocławiu, który pomaga strzec polskiej cyberprzestrzeni.

Vasya łowi ukraińską armię

Po próbie „złowienia” dostępu do resortu obrony narodowej atakujący sięgają po łatwiejszy łup. Przez rok zakładają ponad 20 domen wyłudzających hasła do kont pocztowych w domenach Wirtualnej Polski, Interii, vp.pl czy onet.pl. Pomysł okazuje się strzałem w dziesiątkę. To na te domeny „nabierają się” między innymi Marek Suski i Michał Dworczyk.

Co wskazuje na to, że ataki na ron.mil.pl, skrzynkę Dworczyka, media społecznościowe Agnieszki Kamińskiej, mogą być dziełem tych samych autorów – grupy, którą Mandiant w ostatnim raporcie nazwał UNC1151?

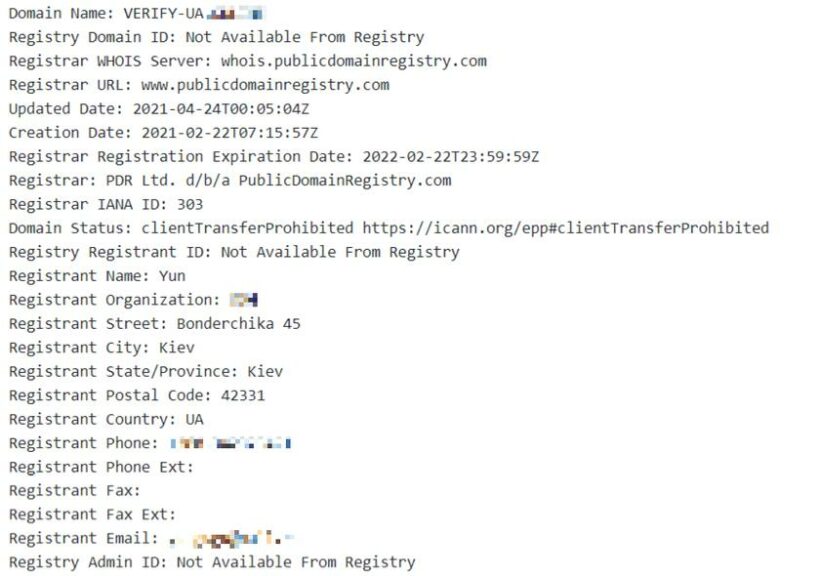

Z użyciem usługi WHOIS, dostarczającej informacji o domenach internetowych, a także sprawdzając i krzyżując informacje z różnych źródeł (m.in. załączników do raportów międzynarodowych firm zajmujących się cyberbezpieczeństwem), przeanalizowaliśmy ponad 200 domen wykorzystywanych do ataków w latach 2018-2021. Kilkadziesiąt z nich to domeny użyte w Polsce w serii ataków obejmujących okres od maja 2020 do lipca 2021. Część tych domen firma Mandiant przedstawiła w swoim ostatnim raporcie, łącząc je bezpośrednio z grupą UNC1151.

W kwietniu 2021, po próbie ataków na skrzynki posłów Bundestagu, dziennikarz niemieckiej telewizji publicznej Hakan Tanriverdi, sprawdzając wysyłany niemieckim posłom link do strony podszywającej się pod niemieckiego dostawcę internetu, natrafił na ponad 30 domen phishingowych zarejestrowanych na organizację o tej samej nazwie.

Podążyłyśmy tym tropem, który urywał się… na nieistniejącej ulicy w Kijowie lub w Kraju Ałtajskim na Syberii. To tam „Vasya” i „Yun” zarejestrowali na siebie kilkadziesiąt domen i subdomen przygotowanych w celu wyłudzenia haseł do wszystkich możliwych usług (np. Facebooka, Twittera, iClouda), polskich skrzynek na wp.pl i Onecie, ale także wspomnianego wcześniej polskiego resortu obrony narodowej czy Ukroboronpromu, ukraińskiego koncernu zbrojeniowego. Chronologicznie najstarsza domena powstała w marcu 2020 i prowadziła do strony logowania związanej z ukraińskim wojskiem.

Podążając tym tropem dalej, wyodrębniłyśmy kolejne grupy domen utworzonych w tym samym czasie według bliźniaczego schematu. Niektóre zarejestrowane są w Polsce, jednak wyróżnia je charakterystyczna literówka: Warazawa, jeszcze inna podgrupa – w Bielsku.

Domeny zarejestrowane pomiędzy wiosną 2020 a latem tego roku są utworzone według podobnego schematu, zabezpieczone w podobny sposób – najczęściej serwery są ukryte za usługą Cloudflare, która – zamiast łączyć użytkownika internetu ze stroną znajdującą się na serwerze atakującego – łączy go tylko z kopią znajdującą się na własnych serwerach Cloudflare. Innymi słowy – przy próbie zidentyfikowania autora strony po numerze IP – ślad urywa się w którymś z 93 państw, w których stoją serwerownie Cloudflare. Podobnie zamaskowane są też dane osób i organizacji, na które zarejestrowano domeny. A i tak, co stwierdziłyśmy wcześniej, są one fałszywe. Dla większości domen zarejestrowanych od początku 2021 jedyną informacją na temat tożsamości stojących za nią osób, jaką można znaleźć w rejestrze WHOIS, jest kraj rejestrującego (obecnie Islandia). Mimo to utworzone w tym okresie domeny podzielają ze sobą tak wiele cech wspólnych, że można je uznać za prawdopodobnie wykorzystywane przez tę samą grupę. Łącznie takich domen przeznaczonych do użycia w samej Polsce wyodrębniłyśmy ponad 30.

Jedna z ostatnich prób ataku, na którego ślad trafiamy, została przepuszczona z domeny zarejestrowanej 9 czerwca 2021 roku, podszywającej się pod konfigurację firewalla; według naszych informacji phishing kierujący do strony udającej panel logowania do Lotusa wyłapał i zablokował filtr na serwerach sejmowych. Lotus to należący do IBM system obsługujący polski Sejm. Jednak mniej więcej w tym samym czasie i tak doszło do wejścia na sejmową skrzynkę Dworczyka – 1 lipca screen z jej zawartości, datowanej na 14 czerwca, pojawił się na kanale na Telegramie. Ci sami sprawcy logowali się też do sejmowych skrzynek 10 innych posłów różnych ugrupowań.

Dziennikarze Wirtualnej Polski ujawnili, że poczta zarówno Sejmu, jak i wielu rządowych instytucji, zawiera krytyczne błędy.

Po co grupie, która miałaby zajmować się np. tylko zamieszczaniem kompromitujących wpisów o asystentkach czy prorosyjskich fake newsów w mediach społecznościowych posłów, ataki na takie cele jak ukraińskie wojsko czy przedsięwzięcia obronne? W połączeniu z atakiem na stronę Akademii Sztuki Wojskowej czy resort obrony narodowej można zakładać, że niektóre działania mogły mieć drugie dno – na przykład służyły do rekonesansu infrastruktury, który zwykle poprzedza bardziej złożone uderzenia. W ten sposób atakujący „przygotowuje się” do większych operacji, sprawdza zabezpieczenia i reakcje służb.

Szkoła GRU?

Z raportu Mandianta wynika, że UNC1151 już w 2018 – z wykorzystaniem nieaktywnych dziś domen z rozszerzeniem .ml i .tk próbowała łowić nieuważnych internautów. Te rozszerzenia to domeny Mali i Tokelau. Są popularne wśród cyberprzestępców, bo można je zarejestrować za darmo. Wiele ataków phishingowych z domen wykorzystywanych w tamtym okresie, przypisywanych dzisiaj UNC1151, dotyczyło adresów ukraińskich, ale nas najbardziej zainteresował adres utworzony w kwietniu 2018 – z oczywistym zamiarem wyłudzenia danych od użytkowników domeny poczta.mon.gov.pl. W 2018 r. pod tym adresem do swoich skrzynek mailowych logowali się pracownicy MON (dziś tę funkcję pełni atakowany przez UNC1151 w 2020 r. adres w domenie ron.mil.pl).

Fałszywa domena mon-gov.ml (z literówką w rozszerzeniu) kieruje nas na kolejny interesujący trop – działania innej, a być może tylko pozornie innej grupy cyberszpiegowskiej niż UNC1151.

Żywot phishingowych domen jest krótki, zależy od prędkości reagowania służb czy filtrów antyspamowych. Każdy kolejny atak wymaga więc coraz większej kreatywności. Przypomnijmy – adres, którego UNC1151 użyło w 2018 to http://poczta.mon-gov.ml/. To strzał w dziesiątkę: domena zostaje skasowana dopiero w październiku 2020. Jednak nie jest to pierwsza próba phishingowania polskiego MON-u.

W lutym 2016 identycznie zbudowanego adresu – poczta.mon-gov.pl (z myślnikiem zamiast kropki) używają inni sprawcy do próby wyłudzenia danych z MON. Dwa lata wcześniej – w 2014 – eksperymentują z adresem poczta.mon.q0v.pl. Domena mon-gov.pl została przejęta przez polski CERT, g0v.pl obecnie należy do polskiego użytkownika – obie są bezużyteczne dla atakujących.

Sprawcy tamtych dawniejszych ataków są znani – analitycy z firm zajmujących się cyberbezpieczeństwem identyfikują ich jako APT28 (APT to skrót od „advanced persistent threat”, czyli zaawansowane trwałe zagrożenie). To jeden z wielu aliasów, pod którymi kryje się jednostka w mediach funkcjonująca między innymi jako „grupa aktywistów” Fancy Bear, a zdemaskowana jako jednostka GRU, rosyjskiego wywiadu wojskowego.

Można by powiedzieć, że to przypadkowa zbieżność – w końcu możliwości podszycia się pod mon.gov.pl ogranicza skończona liczba kombinacji możliwych literówek – ale kiedy patrzymy na domeny, podobieństw co do celów i szablonów domen jest więcej. Wśród działań przypisywanych UNC1151 przez Mandiant znajduje się atak na adresy mailowe armii Kuwejtu (również z 2018). Ustaliliśmy domenę, z której został przeprowadzony. Niemal identycznej domeny – różniącej się tylko rozszerzeniem – według ekspertów od cyberbezpieczeństwa z firmy TrendMicro – APT28 użyła z kolei w październiku 2015.

Już wtedy Rosja ma jedną z największych cyberarmii na świecie – od kilku lat intensywnie rekrutuje i szkoli młodych informatyków i programistów

Aktywności grupy APT28 są od lat czujnie śledzone przez analityków. W ostatnim raporcie TrendMicro, monitorujący phishingowe maile od 2014 roku, zwróciło uwagę na nowy trend w taktyce, technikach i procedurach tej grupy (określanej przez tę firmę z kolei jako Pawn Storm). W maju 2019 zaczęła ona podszywać się pod swoje ofiary, by z ich zhakowanych kont rozsyłać kolejnym osobom zainfekowane pliki lub linki do stron wyłudzających hasła. Domeny phishingowe APT28 przedstawione na końcu raportu z 2019 są bliźniaczo podobne do tych przypisywanych UNC1151 w 2018 (z rozszerzeniami .ml i .tk).

Czy zatem może istnieć związek między grupą UNC1151 a grupą APT28?

Na wielu płaszczyznach UNC1151 wydaje się być wiernym naśladowcą dobrze znanych grup „ze szkoły” GRU, o zbieżnych celach i metodach, do tego pozyskującą informacje na użytek różnych niezależnych od siebie działań: kampanii „Ghostwriter”, oficjalnej propagandy, ale także z dużym prawdopodobieństwem – gry wywiadowczej lub szantażu. Wiele wskazuje na to, że pomiędzy ich działalnością istnieje związek, który już dawno powinien postawić na nogi cały kontrwywiad.

Nowe zadania dla artystów

„Hakerzy są wolnymi ludźmi jak artyści. Jeśli artysta wstaje rano i ma dobry humor, to cały dzień maluje. Tak samo jest z hakerami. Obudzili się rano, przeczytali, co dzieje się w stosunkach międzynarodowych i jeśli są nastawieni patriotycznie, zaczynają wnosić swój wkład w walkę z tymi, którzy źle mówią o Rosji” – kokietuje Władimir Putin w 2017 r. w odpowiedzi na pytania o ingerencję Kremla w amerykańskie wybory w 2016 r.

Już wtedy Rosja ma jedną z największych cyberarmii na świecie – od kilku lat intensywnie rekrutuje i szkoli młodych informatyków i programistów. Szybko zasilają oni szeregi cywilnych i wojskowych służb, w tym GRU i Służby Wywiadu Zagranicznego (SWR). Kolejne akcje i cyberataki, których tropy prowadzą do Moskwy, są coraz bardziej spektakularne. Równolegle coraz bardziej zaawansowane operacje dezinformacyjne przeprowadzają pracownicy Internet Research Agency, czyli petersburskiej fabryki trolli.

W 2016 r. NATO ogłasza, że cyberprzestrzeń jest obszarem działań wojennych na równi z ziemią, wodą czy powietrzem. Rok później słowo fake news staje się słowem roku.

Za „dorobek” grupy APT28/Fancy Bear/Pawn Storm oficjalnie uznano:

- -ataki na światową agencję antydopingową (WADA) oraz jej amerykański odpowiednik (USADA) oraz przynajmniej cztery inne instytucje zwalczające doping, z których wykradli i opublikowali wrażliwe informacje o zdrowiu blisko 250 sportowców z ok. 30 krajów – wzmacniając kremlowską narrację o niesprawiedliwej dyskwalifikacji kadry Rosji z Zimowych Igrzysk Olimpijskich w 2018 r. To wtedy GRU wykreowało personę „hacktywistów grupy Fancy Bear” do rozpowszechnienia informacji z zachowaniem pozorów „oddolnych” działań;

- udaremnioną przez holenderski wywiad próbę przeniknięcia do infrastruktury Organizacji ds. Zakazu Broni Chemicznej, badającej użycie broni chemicznej w Syrii oraz nowiczoka do otrucia Siergieja Skripala (2018), byłego agenta GRU, który współpracował z brytyjskimi służbami.

Oba ataki zostały na tyle dobrze udokumentowane, że w październiku 2018 r. Departament Sprawiedliwości USA wniósł akt oskarżenia przeciwko siedmiu funkcjonariuszom GRU zidentyfikowanym jako członkowie jednostki GRU 26165.

Osobną sprawę wytoczono w związku ze słynnym atakiem na kampanię Hillary Clinton – według śledczych, zaangażowane w nią było aż 12 osób z dwóch grup cyberszpiegowskich (Sandworm i APT/Fancy Bear).

Tzw. raport Muellera szczegółowo opisuje przebieg ataku będącego dziełem kilku grup. Operacja zaczęła się od zmasowanego ataku phishingowego przypuszczonego przez APT28 na członków Krajowego Komitetu Partii Demokratycznej, w którym najpierw doszło do wycieku 50 tys. maili Johna Podesty, szefa kampanii Hillary Clinton. Jednocześnie, dzięki lekkomyślnym ofiarom, hakerzy uzyskali dostęp do wewnętrznej sieci demokratów i wgrali na nią oprogramowanie przechwytujące wpisywany tekst i widok ekranu.

W tym samym czasie druga grupa – o której zaraz – kolportowała skradzione maile z pomocą specjalnie stworzonej strony DCLeaks, przekazując je mediom pod przykrywką fikcyjnej persony udającej hacktywistę – „Guccifer 2.0” udzielał nawet wywiadów.

Towarzysząca publikacji maili akcja dezinformacyjna – wykorzystująca oryginalne maile i fake newsy – kompromitowała kandydaturę Hillary Clinton.

Celem ataku były też służbowe maile Clinton – jednak atak odbił się od podwójnego zabezpieczenia. Przy okazji ujawniono, że Clinton w latach, w których pełniła funkcję sekretarza stanu USA, korespondencję w sprawach państwowych przekierowywała lub prowadziła ze swojego prywatnego adresu e-mail i prywatnego serwera. Szef FBI uznał te działania za „niebezpieczne” mimo zastosowania podwójnych zabezpieczeń. Ani Mateusz Morawiecki, ani Michał Dworczyk nie wyciągnęli z tego żadnych wniosków – pięć lat później zostali przyłapani na rządzeniu polskim państwem z prywatnej poczty.

Co ciekawe, dochodzenie po ataku na Clinton wykazało, że w tym samym czasie dostęp do serwerów demokratów miała też jeszcze inna (trzecia) rosyjska jednostka. Chodzi o Cosy Bear, wiązaną z SWR. Działo się to prawdopodobnie zupełnie niezależnie i z misją długoterminowego szpiegostwa.

W kontekście afery Dworczyka równie interesujące są ataki z długiej listy przypisywanej Fancy Bear przez różne firmy zajmujące się cyberbezpieczeństwem. Te ataki zyskały mniej publicznej uwagi.

W 2017 r. dokumenty wykradzione z konta dziennikarza Davida Sattera, krytycznego wobec Kremla, zostały uzupełnione o kompromitujące treści i udostępnione jako „wyciek”. Satter okazał się ofiarą szerokiej operacji phishingowej, skierowanej do ponad 200 adresatów w 39 krajach.

Grupie APT28/Fancy Bear przypisywana jest też próba ingerencji we francuskie wybory w roku 2017. Doszło wówczas, na dwa dni przed wyborami, do wycieku 20 tysięcy maili związanych z kampanią Emmanuela Macrona. Dokumenty zostały umieszczone na PasteBinie (usłudze umożliwiającej anonimowe udostępnianie surowych tekstów za pomocą linka), jednak operacja poniosła klęskę: ogromna ilość informacji udostępniona tuż przed ciszą wyborczą nie przebiła się do mediów. Francuskie władze ogłosiły wówczas, że atak był „tak ogólny i prosty, że mógł go dokonać praktycznie każdy”.

Wiele wskazuje jednak na to, że była to skomplikowana operacja. Według cytowanych przez „Le Monde” analityków, choć grupa APT28 rozpoczęła przygotowania do ataku w marcu 2017 r., porzuciła je w połowie kwietnia, a w jej miejsce weszła inna grupa – przez analityków nazywana Sandworm. Przypomnijmy: to właśnie grupa, która w 2016 r. miała odpowiadać za dystrybucję wykradzionych przez APT28/Fancy Bear maili z ataku na komitet demokratów.

W październiku 2020 r. Departament Sprawiedliwości USA ogłosił, że stawia zarzuty sześciu zidentyfikowanym z imienia i nazwiska hakerom tej grupy, będącym jednocześnie pracownikami jednostki nr 74455 GRU.

Tam, gdzie hakerzy nie byli w stanie zdalnie dopaść ofiar, agenci GRU podróżowali na miejsce, by fizycznie włamać się do infrastruktury swojego celu

Poza wspólnymi z APT28/Fancy Bear atakami na kampanię Macrona czy Clinton grupa Sandworm odpowiadała za przeprowadzenie „w strategicznym interesie Rosji” takich ataków jak:

- ataki na ukraińskie elektrownie i sieci przesyłowe w latach 2015 i 2016;

- użycie na światową skalę niszczycielskiego malware (złośliwego oprogramowania) NotPetya, które szyfrowało i wymazywało dyski;

- sabotaż organizatorów Zimowych Igrzysk Olimpijskich w 2018 r. (z tych samych motywów, przez które APT28 doprowadziło do wycieku danych sportowców);

- phishing pracowników Organizacji ds. Zakazu Broni Chemicznej badającej użycie nowiczoka do otrucia Skripala – w tym samym roku, w którym funkcjonariusze jednostki 26165 GRU próbowali fizycznie „wpiąć się” do jej systemu.

Z lektury akt procesów agentów GRU zaangażowanych w działania grup APT28/Fancy Bear i Sandworm, a także z raportów firm analitycznych badających te grupy, wyłania się obraz szkatułkowych operacji, prowadzonych czasem samodzielnie, czasem w kooperacji, z użyciem wielu środków jednocześnie: m.in. masowych lub spersonalizowanych phishingów, instalowania złośliwego oprogramowania, posługiwania się w sieci wykradzionymi dokumentami, fikcyjnych person i fałszywych kont w mediach społecznościowych.

Akta te czyta się jak powieść sensacyjną – tam, gdzie hakerzy nie byli w stanie zdalnie dopaść ofiar, agenci GRU podróżowali na miejsce (od Lozanny po Rio de Janeiro), by fizycznie zhakować infrastrukturę swojego celu (np. wpiąć się do hotelowej sieci WiFi). Jednak podstawowym narzędziem ich działania pozostawał mało wyrafinowany phishing.

Firmy analityczne poświęciły dużo wysiłków próbom zrozumienia wzajemnej zależności obu grup. W wielu przypadkach nie można być do końca pewnym, jaki był podział celów i zadań. Co do zasady Sandworm była opisywana przez analityków jako grupa „bardziej wyspecjalizowana, interweniująca w operacjach wysokiego ryzyka, zwłaszcza gdy liczy się czas”.

Rosyjski portal Insider w 2017 r. pisał natomiast o APT28/Fancy Bear: „[W przeciwieństwie do Sandworm], Fancy Bear działa raczej prymitywnie – rozsyłając masowe kampanie phishingowe, czekając, aż znajdzie się ktoś na tyle nieuważny, by kliknąć w link i udostępnić swoje hasło. Z reguły głównym zadaniem Fancy Bear było zdobycie dostępu do informacji, która potem była wykorzystywana do celów politycznych. Na przykład pozyskane dokumenty były często modyfikowane, dodawano do nich kompromitujące informacje, po czym umieszczano je na różnych serwisach należących do prokremlowskich 'aktywistów’, a następnie promowano przez kremlowskie media i farmy trolli”.

To, wobec czego panuje powszechna zgoda to to, że działalność obu grup (tj. APT28 i Sandworm) wymaga „stale pracującej dużej kadry dobrze wyszkolonych pracowników i poważnych środków finansowych, na które nie mogliby sobie pozwolić 'wolni strzelcy’” – jak podkreślał Insider. Z akt procesów agentów GRU wynika, że obie grupy miały bazę pod tym samym adresem w Moskwie – w budynku należącym do rosyjskiego ministerstwa obrony.

Czy UNC1151 to tylko zdolni, nijak związani, ale skrupulatni naśladowcy „szkoły GRU”? W cyberprzestępczym świecie, w którym grupy przykrywają swoje prawdziwe intencje operacjami typu false flag (Fancy Bear podszywało się np. pod ukraińskich hakerów lub zwolenników ISIS) wszystko jest możliwe, ale wydaje się mało prawdopodobne.

Wystarczy porównać ujawnione przez amerykańskich śledczych zasoby Fancy Bear i Sandworm ze skalą operacji, która obecnie toczy się w Polsce. Sama operacja przypisywana UNC1151 wymagała:

- stworzenia bazy ponad 4 tysięcy nieprzypadkowych potencjalnych ofiar, pozyskania ich prywatnych adresów e-mail, w wielu przypadkach – zebrania informacji np. o członkach ich rodzin;

- rejestracji kilkudziesięciu domen do samego działania w Polsce (a grupa operowała też w innych krajach);

- przeanalizowania zawartości skrzynek uzyskanych w wyniku (prawdopodobnego) pozyskania ponad 700 kont, uzyskania dostępu do powiązanych z nimi kont w mediach społecznościowych i prawdopodobnie przejrzenia również ich zawartości;

- według raportu Mandianta – również znajomości wytwarzania i wykorzystania złośliwego oprogramowania;

- a dodatkowo również zaplanowania i przeprowadzenia kampanii dezinformacyjnych ze znajomością specyfiki polskiego internetu i mediów.

Nie jest to psikus, który kilku freelancerów może przeprowadzić „z piwnicy”.

Raport Mandianta stwierdza, że „na tę chwilę nie łączy działania UNC1151 z żadnymi wcześniej śledzonymi grupami”. Jednak dziennikarz niemieckiej telewizji publicznej Hakan Tanriverdi ujawnił, iż niemieckie służby poinformowały komisję Bundestagu, że przypisują operację „Ghostwriter” do działań GRU.

Co i kiedy wiedziały służby

W reakcji na pogłębiający się chaos informacyjny wokół sprawy rzecznik ministra koordynatora służb specjalnych wydał 22 czerwca oświadczenie, w którym stwierdzał, że atak na skrzynkę Dworczyka to odsłona kampanii „Ghostwriter”, którą (przypomnijmy) opisaliśmy w tvn24.pl na początku kwietnia.

Komunikat głosił, że „na liście celów przeprowadzonego przez grupę UNC1151 ataku socjotechnicznego znajdowało się co najmniej 4350 adresów e-mail należących do polskich obywateli lub funkcjonujących w polskich serwisach poczty elektronicznej. Co najmniej 500 [teraz jest mowa o ponad 700 – red.] użytkowników odpowiedziało na przygotowaną przez autorów ataku informację, co istotnie zwiększyło prawdopodobieństwo skuteczności działań agresorów (…) Na liście 4350 zaatakowanych adresów znajduje się ponad 100 kont, z których korzystają osoby pełniące funkcje publiczne (…) Na liście znalazł się również adres, z którego korzystał minister Michał Dworczyk”.

Dlaczego dopiero sprawa skrzynki Dworczyka postawiła rząd na nogi? Jeśli ostatni atak to odsłona operacji „Ghostwriter”, rządowi spece od cyberbezpieczeństwa powinni wiedzieć o niej od miesięcy.

Co i kiedy wiedziały więc służby i ich przełożeni? Jak ujawniliśmy wkrótce po wybuchu afery na łamach Oko.Press, już jesienią 2020 r. pojawiły się pierwsze ostrzeżenia związane z serią ataków. Po przejęciu kont minister Maląg i posła Duszka (pomiędzy październikiem a grudniem 2020) sprawą miała zająć się m.in. wojskowa jednostka ds. cyberbezpieczeństwa (CSIRT MON) – ta sama, która broni cyberprzestrzeni z krasnalem Cyberkiem.

W grudniu spotkał się Zespół ds. Incydentów Krytycznych (stworzony przez Rządowe Centrum Bezpieczeństwa, odpowiedzialny za analizę zagrożeń i zarządzanie kryzysowe). Płk Konrad Korpowski, szef RCB, miał pytać podczas tej narady przedstawicieli zespołu, czy należy uznać hakerską operację za incydent krytyczny. Zdecydowano, że nie ma takiej potrzeby. Pół roku później CV pułkownika Korpowskiego ze skrzynki Michała Dworczyka trafiło na kanał na Telegramie.

W styczniu kancelaria premiera wysłała posłom internetową broszurę o tym, jak się chronić przed atakami w sieci.

Na początku marca 2021 r. notatka w sprawie cyberataków, podpisana przez CSIRT-y (Zespoły Reagowania na Incydenty Bezpieczeństwa Komputerowego MON, NASK i GOV) ląduje na biurku urzędującego w KPRM pełnomocnika ds. cyberbezpieczeństwa – wówczas jest nim Marek Zagórski, były minister cyfryzacji. Mijają kolejne trzy miesiące – nic się nie dzieje.

Przypomnijmy – w międzyczasie, pod koniec kwietnia – Karol Kotowicz zgłasza do CERT ABW, MON i NASK, że dokument z jego korespondencji pojawił się na koncie twitterowym Agnieszki Kamińskiej.

Do czerwca nikt nie wie, że na początku lutego ktoś założył rosyjskojęzyczny kanał na Telegramie, który publikuje dokumenty mające pochodzić z polskiego rządu.

Przez kilka dni ani służby, ani rząd nie wiedzą też o założonym 4 czerwca kanale, który do dnia likwidacji gromadzi ponad 9,9 tys. subskrybentów i niemal codziennie publikuje nowe maile ze skrzynki Dworczyka. Opinia publiczna dowiaduje się o istnieniu kanału z przejętego – w stylu kampanii „Ghostwriter” – konta żony Dworczyka na Facebooku, o sprawie informuje onet.pl.

15 czerwca zbiera się ponownie Zespół Incydentów Kryzysowych – tym razem uznaje już sprawę za incydent krytyczny. Tego samego dnia premier Mateusz Morawiecki składa wniosek o zwołanie niejawnego posiedzenia Sejmu.

Rano, jeszcze przed posiedzeniem, ma się zebrać Rządowy Zespół Zarządzania Kryzysowego – zjeżdżają na niego przedstawiciele służb zajmujących się cyberbezpieczeństwem. Jak wynika z nieoficjalnych informacji, według początkowych planów posłowie mieli mieć od razu możliwość sprawdzenia, czy ich maile znajdowały się na liście zaatakowanych skrzynek. Kancelaria Sejmu szykuje nawet specjalny komputer. Ale w ostatniej chwili akcja zostaje odwołana. – Ktoś blisko Kaczyńskiego zapewne przejrzał tę listę potencjalnie zaatakowanych i okazało się, że nie ma na niej proporcji, bo naszych polityków jest na niej dużo więcej niż opozycji – przypuszcza jeden z naszych rozmówców z zaplecza PiS.

Zamiast tego zapada decyzja, że policjanci wyruszą w Polskę z ulotkami KPRM dotyczącymi cyberbezpieczeństwa – pisma otrzymują wszyscy, których skrzynki znajdowały się na liście ataków phishingowych (a więc także osoby, których skrzynki nie zostały zhakowane, ale doszło jedynie do próby ataku).

Prokuratura Okręgowa w Warszawie prowadzi od 10 czerwca śledztwo w sprawie nieuprawnionego dostępu do skrzynki Dworczyka. O cyberataku na Polskę rząd powiadomił NATO.

Oba kanały na Telegramie zostają usunięte 15 lipca, jednak kilkanaście godzin później pojawiają się znowu w sieci.

Nikt nie wie, jaką nową odsłonę scenariusza pisanego przez Autora Widmo przyniesie kolejny dzień.

Współpraca: Konrad Szczygieł, Fundacja Reporterów

Pierwsza wersja śledztwa Fundacji Reporterów, w języku angielskim, została opublikowana na serwisie vsquare.org 30 marca. Dzień po tej publikacji niemiecki program informacyjny Tagesschau ujawnił wyniki badań ekspertów ds. cyberbezpieczeństwa z grupy Mandiant. Z ich ustaleń wynika, że w ramach tej samej akcji hakerów z „Ghostwriters”, wymierzonej w polskich polityków, zainfekowane wiadomości trafiały również do polityków z niemieckiego i ukraińskiego parlamentu.